Short bio

| 분석 환경 | Windows XP |

샘플 파일

| 1 | Lab01-03.exe |

Questions

1) VirusTotal Detections?

2) Packed/Obfuscated?

3) Import Hints?

4) Host/Network Based Indicators?

1) VirusTotal Detections?

| FileName | Lab01-03.exe |

| MD5 | 9c5c27494c28ed0b14853b346b113145 |

| SHA-256 | 7983a582939924c70e3da2da80fd3352ebc90de7b8c4c427d484ff4f050f0aec |

| Detection ratio | 66/73 |

| Creation Time | 2011-03-26 06:54:39 UTC |

2) Packed/Obfuscated?

| Lab01-02.exe | 2011-03-26 06:54:39 |

| Packed / Protector | FSG v1.00 (Eng) -> dulek/xt |

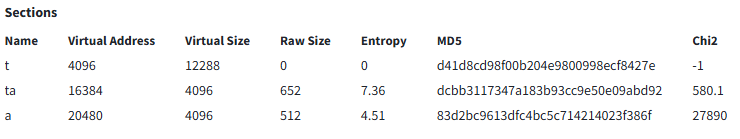

섹션 테이블 명이. text ,. data가 아닌 것을 확인할 수 있다.

또한 raw size는 0이지만 Virtual Size는 12288 (0x3000)인 것을 보아 가상 메모리에 데이터를 입력할 것이기 때문에

해당 파일은 패킹된 프로그램인 것을 알 수 있다.

fsg 언패킹

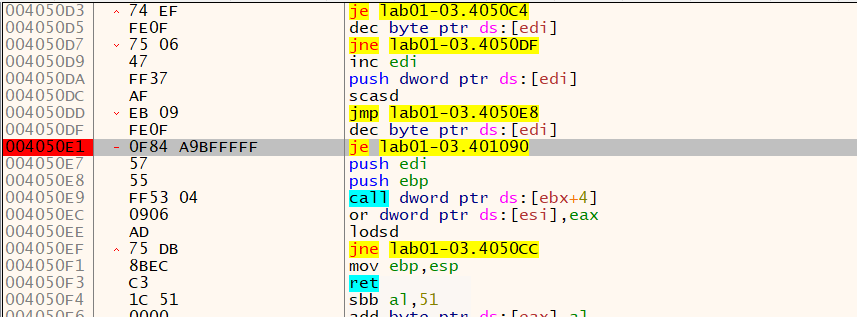

fsg 패커의 특징은 특정 조건문 점프를 통해서 압축을 풀고 마지막엔 OEP 주소로 이동한다는 점이다.

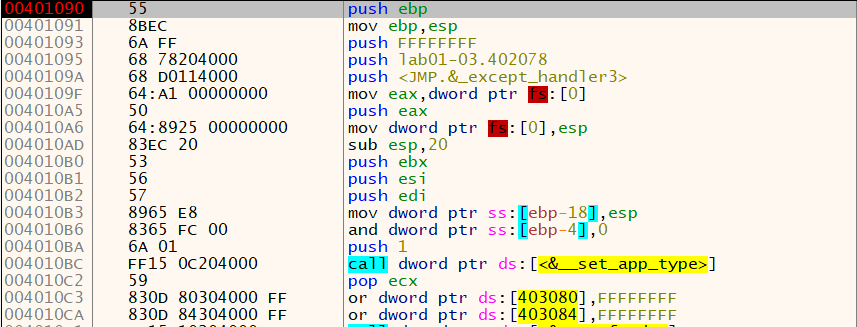

EP 주소에서 하단으로 내리면 je 0x401090 명령어를 확인할 수 있다.

OEP 주소에 도달했으면 Scylla 플러그인을 사용해서 Dump를 진행한다.

3) Import Hints?

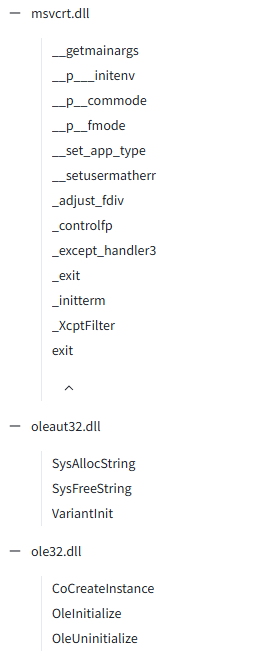

Lab01-03.exe는 msvcrt.dll, oleaut32.dll, ole32.dll 모듈을 Import 한다.

Import 만 봐선 어떤 행위를 할지 정확히 짐작이 어렵다.

4) Host Based Indicators?

| Lab01-03.exe | |

| strings | http://www.malwareanalysisbook.com/ad.html |

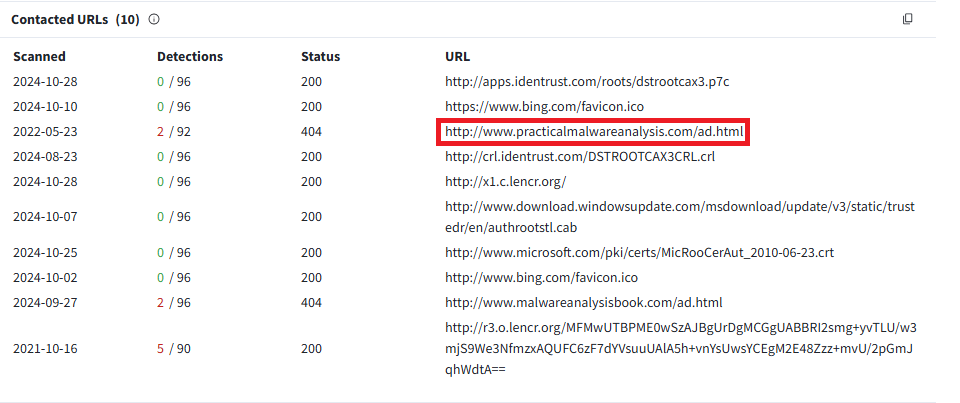

문자열을 추출했을 때 요청하기 위한 웹 주소가 보인다.

Virustotal에서도 확인해봤을 때 Lab01-03.exe는 해당 URL에 접근한다는 것을 알 수 있다.

'Reversing > CTF' 카테고리의 다른 글

| Practical Malware Analysis [Lab 1-2] (1) | 2024.10.25 |

|---|---|

| Practical Malware Analysis [Lab 1-1] (0) | 2024.10.24 |

| DreamHack - rev-basic-3 풀이 (1) | 2022.09.29 |

| CodeEngn Basic RCE 12 문제 풀이 (0) | 2022.05.10 |

| CodeEngn Basic RCE 11 문제 풀이 (0) | 2022.05.08 |